关于最近看到的 ipv6 裸奔帖子:

https://v2ex.com/t/875489

https://v2ex.com/t/875570

https://v2ex.com/t/875608

受制于南京电信不给公网 v4

我其实很早就注意到了这个问题

(其实是 nat4 技术隐藏了在 v4 下的同样问题

在一些群里和群友讨论的结论无非如下:

- ipv6 地址空间广大 很难扫

- 终端应当自行具备“防火墙”功能

我反驳的理由如下:

- 根据域名的 ddns 记录 很容易知道一个有效 v6 地址前缀

- 根据有状态的 DHCPv6 服务 很容易遍历整个子网

- 如 240e:xxxx:xx:1, :2, :3 其实很有规律

- 还没见过物联网等设备有配置 v6 防火墙的

- 就连我的 UNRAID 都没有配置自己防火墙的图形化界面

因此得出的结论是最好关闭 ipv6 或者仅开启 SLAAC 来增加安全系数

(仅开启 SLAAC 也是谷歌对安卓系统的坚持

不过想想也是不现实的 当时我的需求很简单 背景如下:

- 家里最需要 v6 的是一个 PT 下载机(无公网 v4

- 下载机是 UNRAID 系统 不具备自己的防火墙功能(求支持

- 进行 PT 下载的时候会主动送出自己的 v6 地址( bt 原理限制

- 这个 ip 地址往往有着一堆服务(有意无意的 很常见

- smb 服务暴露在公网很不安全(共识

- 因此我绝不能暴露这个 NAS 的公网 v6 (结论

- 独立给下载容器桥接网络可以缓解暴露宿主机的问题(不长久

又由于我的网络拓扑沿用了我在学校实验室的架构:(懒

爱快作主路由 OP 作旁路由 选用理由也很简单:

- OP 的 mwan3 对于多拨同时带 32 路的情况很吃力(别笑 真的需要

- 需要爱快的多线多拨功能来负载均衡不同运营商和校园内外网

- 多人使用 需要一定的审计功能 比如 qq 终端登录记录

- 两套 DHCP 网段 分别给需要科学的设备和不需要科学的

- 对这两套网段的用户单独统计流量 合租按流量分配付费

但是爱快在 2022 年 8 月 对于 ipv6 的支持还是一坨屎

它没有防火墙对 v6 的配置就算了

还没有办法从爱快的 v6 地址某端口 转发到 内网 v4 某端口

ddns 还只能解析自己的 v6 或者有状态客户端的 v6

无状态没办法从爱快拿到下面客户端的 v6

而有状态无防火墙的 v6 用 ddns 解析出去非常危险(相当于舍弃 v6 的海量地址空间

也就是说 用爱快最好有公网 v4 不然就别用

得出结论之后我人就傻了 搞了好多折衷的手段都不爽

但是最近上班太闲 就有了折腾的想法(吃得太饱

决定把一切都掌握在自己手中 直面复杂度

决定自己编译一套 openwrt 固件 从 lede 开始定制

背景其实很简单:

- 主路由 J4125 四口 2.5G 软路由

- 自己 3900x 的主力机用了很久 pve 已经熟练了

- 所以在历史惯性下 不用 esxi 还是使用 pve

- 也是为了稍微不浪费 J4125 的性能 不裸装 OP

- 家里 2.5G 设备越来越多 新购置了 2.5G 交换机

- 家里同时有电信移动的千兆宽带 不利用浪费

需求其实也很简单:

- 必须的 v6 防火墙 不相信终端自身安全

- 支持基础的 Docker 功能 pull run

- 科学( HelloWorld )/去广告( AdguardHome )

- ddns 需要支持 cloudflare-v4

- 需要 kms 服务端功能 激活本地设备

- 需要 AirPlay2 功能

- ovpn 客户端用于异地组网(徐州

- ovpn 服务端用于在外访问( v6

- 命令行带 iperf3/python3 跑些简单脚本

- 多拨 /负载均衡 根据 ipset 分流

然后就是部署和配置了

最终是仅用 OP 来做路由

采用 OP 阻断了全部的 v6 传入连接

以实现内网安全

有需求被外网访问的 v6 客户端手动在 op 放行即可

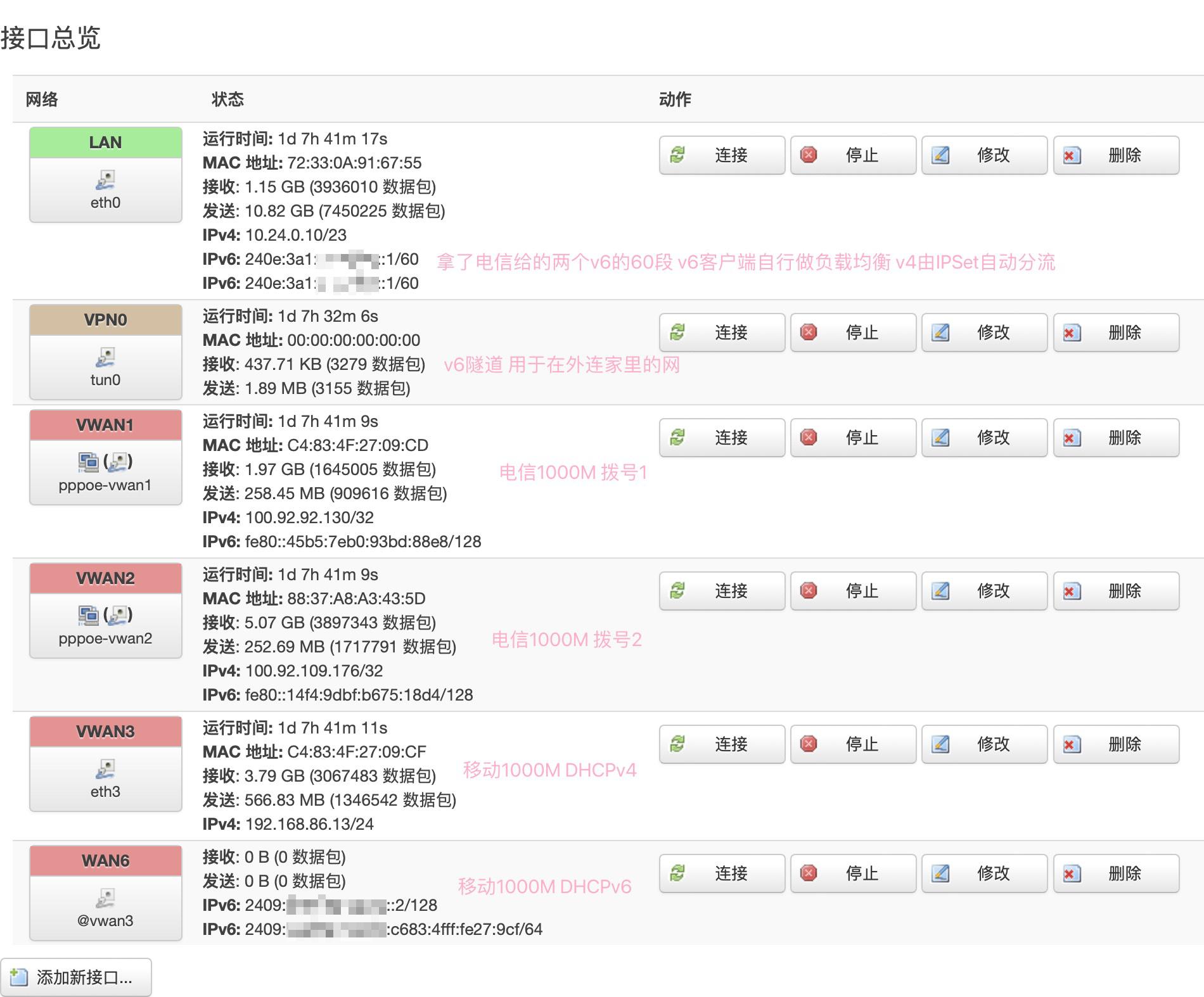

附图 1: 目前的主路由网络接口情况( 2.5G 跑满)

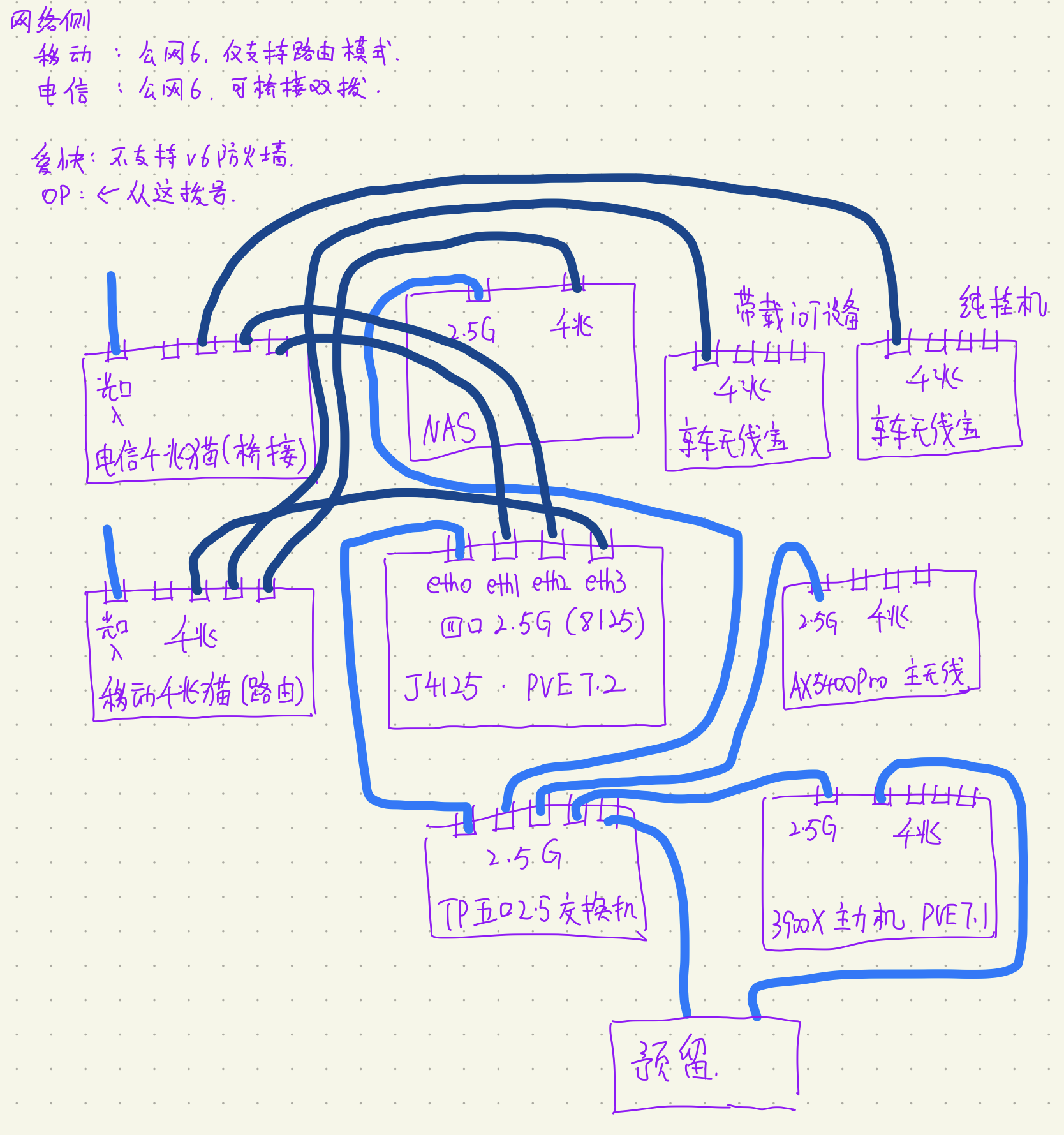

附图 2: 家庭整体网络拓扑

所以 我家网速真的很快(?听起来怪怪的

折腾可以互相交流(某绿):TGljc2JlcjIwMDA=

今年 10 月份有效 之后就修改成其他的了

1

mikewang 2022-08-26 23:05:54 +08:00 在主交换机或者路由器处开防火墙,不建议每台设备用自己的防火墙,不靠谱的。

我防火墙 v6 只放行了主服务器的传入,其他都禁的。 |

2

heiher 2022-08-26 23:11:13 +08:00 via Android

我这路由都是 openwrt ,默认的防火墙就是阻止内网终端 ipv6 主动入站的,有需要按终端放通,配置基于 EUI-64 的地址匹配规则才行。

光猫路由模式也难做呀,内部终端分配的 ipv6 是公网,有人需要放通,为此不惜折腾桥接,有人要阻断,要安全。 |

3

Licsber OP @mikewang #1 是的 然而现在很多猫直接给的 v6 就是裸奔的

还有人教怎么关闭猫的“ipv6 session 保护” 不科普危害简直离谱 市面上大约一半支持 v6 的硬路由默认阻止所有传入连接 (实测华硕的带这个功能 京东云出的路由器往下分 v6 也是裸奔 其余的么 只要服务商使坏 获取所有访问他的 v6 或者通过 bt 网络拿 v6 很容易就挑选 遍历全网的脆弱 v6 终端 加之 NAS 的普及 通过以上方法拿到的下载机地址大概率开了 smb 等高危服务 后果不堪设想 |

4

Licsber OP @heiher #2 +1 和你方案相同 要有人多做这方面的科普

得跟小白讲清楚这些基础的网络安全知识 不然真的都不安全 hhhh 对于运营商来说确实难做 默认设置怎么都要得罪一部分用户 而且这种高级选项也不适合出现在基础设置里 我认为还是把用户当傻子最好 默认全部阻断 需要的自己折腾桥接 让猫就做猫 光电转换就完事 |

5

Bingchunmoli 2022-08-26 23:54:22 +08:00 via Android

我的需求是公网方便访问 nas 数据,为了 smb 能访问就放开了 v6 所有防火墙ʘ‿ʘ

|

6

lovelylain 2022-08-27 00:07:01 +08:00 via Android

看前面还好奇我用 openwrt 有 v6

|

7

lovelylain 2022-08-27 00:07:32 +08:00 via Android

看前面还好奇我用 openwrt 默认有 v6 防火墙阻止传入连接,怎么会是

|

8

Kunmona 2022-08-27 00:11:05 +08:00 via Android

ip6tables 也有反向掩码的方法去匹配后 64bit ,从而达到放行某个接口的某个端口,当然 openwrt 也可以通过 web 页面配置

|

9

ltkun 2022-08-27 02:07:00 +08:00 via Android

家庭用户几天断一次 ipv6 扫描成本太高了 我的 pt 机两条一台在 docker 一台在 lxc 家里就一个 pve 的 all in one 别说 ipv6 开着 ddns 也开着 不过前提是要能猜到我的域名 估计不大可能注册了一堆域名套 cf 自己都记不全哈

|

10

szdosar 2022-08-27 06:35:56 +08:00 via iPhone

打字连标点都省,费眼神

|

11

jtshs256 2022-08-27 08:41:23 +08:00

每到这种时候就可以顺便喷一下 ROS 的 v6 防火墙规则里不能匹配后缀,按端口一放就是一大堆设备

|

12

sdk234 2022-08-27 09:10:54 +08:00 via Android

但是用 openwrt 你就不能再进行审计了吧?

|

13

Licsber OP @Bingchunmoli #5 把 smb 等高危服务直接暴露公网很危险 尽量别这么干 很容易中招

@jobmailcn #7 是的 OP 防火墙策略默认就是阻止所有 wan 传入 这样很安全 @Kunmona #8 很多客户端不具有 ip6tables 的可配置功能 还是依赖家庭网关统一防火墙 @ltkun #9 你没理解本帖 家庭宽带几天变 ip 但你只要 bt 在线就不需要扫描成本 你主动告诉 Tracker 了 换句话说 只要知道你的 v6 前缀 再加上你开了有状态 DHCPv6 只要扫几种常见路由器发的段即可 还有一种安全的方法依赖于终端安全 即监听端口的同时还监听特定域名 那种不在本帖讨论范围内 @szdosar #10 每行都是单独的一句话 而且按照段落组织了 可以试试打开阅读器模式观看 @jtshs256 #11 hhhh 实测华硕路由器也是这种配置方法 好像配一下之后所有 v6 的该端口都会开 迷惑 @sdk234 #12 是呀 帖中也说了这是在学校多人使用的需求 现在上班在家只需要考虑我的需求了 |

14

hcwhan 2022-08-27 09:59:15 +08:00

我觉得 在 ipv6 下应该使用白名单模式

在路由器中 只放行 虚拟局域网软件(Zerotier tailscale 等) 和 pt 下载类容器 的入站请求 在外部环境下 通过虚拟局域网 访问家庭内部服务 |

15

hcwhan 2022-08-27 10:02:03 +08:00

@hcwhan 一般通过 docker 跑 虚拟局域网软件 和 pt 下载类容器 各自使用独立 IP 不和其他服务跑在一个 ip 上

|

16

totoro625 2022-08-27 10:58:58 +08:00

我的路由器默认拒绝 ipv6 入站,为此我特意把群晖接在了运营商光猫下面,这样才能方便用 ipv6 入站

普通人所以只要不玩 PT/BT 下载基本就很安全了 域名的 DDNS 可以弄个垃圾域名塞了一堆垃圾解析进去,自己的 DDNS 弄个复杂前缀隐藏在一堆垃圾里面 然后自建 AdGuard Home 设置仅接受来自这些客户端的请求 弄个 DNS 重写到自己的 DDNS ,比如不用的百度,ddns.baidu.com 指向自己家 |

17

bytesfold 2022-08-27 11:39:40 +08:00 via iPhone

openwrt 不是默认阻断吗,我还放行了一部分

|

18

Licsber OP @hcwhan #14 ipv6 下就应该是白名单模式 万物互联是不可能的 起码在终端安全很难保证的时候

本帖就是推荐这样的做法 仅开放网关的少量接口入站 尽可能使用虚拟局域网软件连回内网 关于通过 docker 跑的独立容器确实会拿到独立的 v6 可是现有软件系统仍然对此兼容性不好 截止今天 2022 年 8 月 27 日 流行 NAS 系统 UNRAID 最新版 6.10.3 下 docker 服务仅在 host 模式下可以同时利用宿主机的所有网络接口 这会暴露宿主机 ip 在 bridge 模式下 仅可选择一个 br 接口 也就是说多路宽带没办法在客户端合理利用 同时 对于 2.5G 的 8125B 网卡来说 最新系统带的驱动还有问题 论坛已经有两篇报道 表现为开启网卡的桥接模式后 出方向可以 2.4G 入方向只有 1.1G 附近带宽 因此最好的 NAS 直接跑 PT 下载机的方案居然是把物理网卡直通给 QBit (笑死 商用的收费 UNRAID 系统都如此 其他开源的还有国产杂牌设备简直不敢想 完全没在意过终端安全 @totoro625 #16 普通人不玩 PT 和 BT 确实会安全很多 但是不排除服务商作恶 或者某些作者在自己博客里加点料 对访问的所有 ip 反向扫一遍 不过能开浏览器的设备一般都安全 域名的解析杂乱确实构成了一定的安全屏障 这方面也是进一步攻击研究的点(真实地址按周期变化 后面这一步就很安全了 在 dns 上设置重写 不过有的运营商检测到 dns 会封宽带 还需要 DoH DoT @bytesfold #17 在本站应该用 OP 的人占大多数 所以不乱搞都是安全的 可是家用的其他路由器不是 |

19

duke807 2022-08-27 13:38:47 +08:00 via Android

大家用的手機都是直接暴露在公網上的

|

20

Bingchunmoli 2022-08-27 16:24:09 +08:00

@Licsber windows 比较方便的文件共享只能 SMB

|

21

Licsber OP @duke807 #19 不是的 手机接入的 v6 都有防火墙 都是不允许传入的 所以相对安全

@Bingchunmoli #20 大胆点 方便的文件共享只有 SMB 和 WebDAV 两个 但是最佳实践是暴露组网服务 即暴露 zerotier ovpn 之类的东西在外 其他均通过这里面走 安全系数会提升很多 |

22

Bingchunmoli 2022-08-27 17:59:20 +08:00 via Android

@Licsber webdev 需要额外客户端,稳定性也稍差(听说),zerotier 的话就不需要 ipv6 了

|

23

LnTrx 2022-08-27 21:21:01 +08:00

可以参考稍早前的讨论: https://www.v2ex.com/t/833550

|

24

LnTrx 2022-08-27 21:37:18 +08:00

对于楼主的场景,如果 smb 服务和 PT 下载走不同的 SLAAC IPv6 是不是就可以了?这个是容易实现的。

|

25

YAFEIML 2022-08-27 22:26:56 +08:00

openwrt ipv6 全裸奔,能黑了 windows server 和 openwrt 那我也没办法

|

26

deorth 2022-08-28 00:30:31 +08:00 via Android

广州电信 v6 每半小时强制重拨一次。v4 是 5 天

|

27

qbqbqbqb 2022-08-28 01:55:32 +08:00

玩 BT/PT ,无需单独设置防火墙,保持默认的防火墙阻断传入即可。

基于 libutp 这个库的开源 BT 软件(比如说 qBittorrent )很多都支持 UDP 打洞,IPv6 不存在 IPv4 的 Symmetric NAT 的问题,打洞几乎是必然成功的,完全没必要防火墙放行端口。 除非你用比特彗星这个垃圾软件(旧版本不支持打洞)。 |

28

Licsber OP @Bingchunmoli #22 是的 其实我们不是需要 ipv6 而只是需要“可达性”而已 这种可达性应该是白名单制的

@LnTrx #23 安全与便利是矛盾 考虑大部分互联网用户其实是小白 我观点和你相反 应该默认阻止所有入站 @LnTrx #24 想一下 v4 上有没有很多暴露的 smb 服务 就明白为啥不能冒 v6 这样的风险了 不能假设协议安全 我在这个月前和你说的做法完全一样 然后发现了不能开有状态 DHCPv6 市面上一些路由器实现有安全问题 但是 仅开启无状态 DHCPv6 的话 在路由器又不好拿终端的 v6 地址做 DDNS 了 反而 DDNS 要终端自己来做 这不是脱裤子放屁么 两权相较 我选择不信任终端 毕竟信任终端意味着信任无数的开发者能做好权衡 总之 终端安全和协议安全都不能保证 那我不如回退到 v4 时代 采取现有做法 仅在网关配置 vpn/转发 @deorth #26 缩短 v6 变化的有效期其实是一定的安全手段 但只要在使用就有安全与隐私问题 @qbqbqbqb #27 嗯 我的看法和你一致 需要额外连通性的终端请自行打洞 不要依赖上级设备的配置 |

29

wwbfred 2022-08-28 10:00:34 +08:00

OPENWRT 的防火墙默认只开了 IPV6 的 ICMP 吧,UDP 和 TCP 都不会发到下面的设备上的。

|

30

Bingchunmoli 2022-08-28 12:34:11 +08:00

@Licsber ipv6 直连 smb 打开文件夹延迟比 zerotier 延迟低很多,反应差距还是有的

|

31

Techzero 2022-08-28 13:27:20 +08:00

OpenWRT 的防火墙,转发设为拒绝,然后在通信规则直接加规则就行了啊,内网需要映射的机器关闭隐私,即使用 EUI64 ,配置通信规则 到 IP 范围 ::e61d:2dff:fe61:85c4/0, 就可以针对单台机器配置放过的端口了

|

32

LnTrx 2022-08-28 13:53:00 +08:00

@Licsber 我原贴的意思是要有总开关。但对于非小白的家庭用户,更精细的防火墙控制目前还没有比较好的方案。如果有公网入站需求,在权衡利弊之后,SLAAC+全部放通也是一种可选项。

v4 暴露端口的风险很大程度上源自全网 IP 的扫射,这在 v6+SLAAC 下这变得很难。设置 DDNS 可让域名关联到 IPv6 ,但好像没有同样低成本的方法可以遍历各域名。虽然攻击的可能性仍然存在(如证书),但相比 v4 小很多。 既然觉得 DDNS 暴露在公网不安全,那么这种设备多数是使用者可控、可编程的。不一定要沿用 v4 的集中管理策略,每台机器甚至每个虚拟环境都可以有独立的 DDNS 。 UDP 打洞问题我在原贴有讨论。v6+防火墙的打洞比 NAT 要方便不少,但似乎需要没有防火墙的 peer 做中介,如果大家都开防火墙也许会有问题(特别是比较冷的种)。 个人认为 IPv6 下还是要强终端、弱网关。一方面,网关的 IP 是相对容易被探测发现的。如果承载路由、防火墙之外的太多东西,安全弱点造成的风险比终端更大。另一方面,移动互联网时代终端难免跨网移动。外部网关的安全性自己无法掌控,如果终端不加防范,那也会引狼入室再通过内网扩散。无数的开发者无法全部信任,他们既可以向防火墙申请暴露有弱点的端口,也可以不经防火墙自行打洞建立有弱点的 P2P 通信。如果真对安全有很高要求,那么终端的安全更要认真对待。 |

33

MNIST 2022-08-28 14:17:21 +08:00

@LnTrx 其实要我说,完全可以组两个 VLAN ,要公网访问的放在一个下发 ipv6 的 vlan 里,公网访问有危险或者不想让这个设备被公网访问的放在 dhcpv6 的 vlan 里,然后这个 vlan 的公网 ipv6 地址只端口映射 openvpn 的端口,这样就解决内网设备安全性不够的问题了

|

34

LnTrx 2022-08-28 14:49:02 +08:00

@MNIST 只放通部分 v6 访问的方案一直存在,只不过在实践中都比较麻烦。如果认为增加的麻烦复杂性值得上增加的安全性,符合自身需要就行。

|

35

hanguofu 2022-08-29 07:47:51 +08:00

我觉得这个 放通部分 v6 访问的方案 最大的问题是运营商 提供的光猫没有这个功能。要么就是全放通,要不就是全阻断。大家的光猫是这样的吗 ?

|

36

erfesq 2022-08-29 17:48:31 +08:00

光猫桥接,反正我的路由器不开 v6 ,只用 v4 ,群晖开 v6 设置强密码,远程回家用 openvpn

|

37

plasmetoz 2022-08-29 18:45:29 +08:00

|

38

Licsber OP @wwbfred #29 本站基本上都是 OpenWRT 用户 哪怕不是 也有基本的防火墙意识 但对小白来说就不一定了

特别是在一些路由器厂商没做 /弱化这类选项的时候 就造成了连上来的所有终端都在 v6“裸奔”的问题 比如我碰到的路由器一大半全部放开 v6 开关也不够灵活 甚至于还有“科技博主”教怎么关防火墙访问 NAS 当然 如果终端可以做到可信的认证 只监听必要端口 不留后门 不支持有状态 DHCPv6 那还是很安全的( @Bingchunmoli #30 感觉延时问题应该出自 Zerotier 上 试试其他方式回来 比如自建 OpenVPN @Techzero #31 用了 OP 的基本都会防火墙配置 不管是 v4 还是 v6 但还会碰到光猫那端的问题 比如前面提到的 电信和联通的光猫路由模式下在网关就阻断 v6 传入 移动的光猫在路由模式默认放通 而改桥接 由自己负责防火墙 又会碰到现在的 iPOE 改造等各种问题 最近 v2 上井喷的帖子都是互相关联的 @LnTrx #32 是的 全放通和有状态 DHCPv6 不能并存 之外考虑针对特定个人的域名攻击 DDNS 可找前缀 所以我的观点反而是有状态 DHCPv6 应当仅限于 NAT6 的情况使用 或者有合理防火墙策略的时候使用 “每台机器甚至每个虚拟环境都可以有独立的 DDNS” 不太可行 物联网终端还没见过支持 DDNS 的 这就是提到的另一个问题 如果无状态 在常作 DDNS 的网关反而是看不到终端的 v6 的 仍然待解决 对于 UDP 打洞( BT 下载类)需求 最好是全阻断+依赖特定终端去向网关申请 UPnP 来的更实在点 “终端的安全更要认真对待” 很赞同 但是防不胜防 现状只能说是都不值得信任 还是自己挨个检查 @MNIST #33 VLAN 方案就更复杂了 哪怕玩 OP 的估计都没几个人会去搞清楚 tagged/untagged 的区别 @hanguofu #35 路由模式的光猫 真的就是这样 所以最好改桥接 自己做防火墙 不能期待不可控的外部 @erfesq #36 差不多同方案 我是白威联通异地 v4 只映射了网页端口 开了 2FA 远程回家用 OVPN @plasmetoz #37 家用你这套方案过于先进了 哈哈 本站回帖的安全意识都很棒 应该是都有研究了 |

39

Bingchunmoli 2022-08-30 12:24:13 +08:00

OpenWRT 规则我也看不懂,开放了但是连不上,就都开了。v6 SMB 直连很快而且速度也很高,如果用 Zerotier 即使 nas 有 V6 可以直连的情况下,延迟和速度都要差些, 还有就是 OpenWrt 的端口配置,有的是一个 wan 同时 ipv4 和 v6 有的是分成两个 wan 我也不理解

|

40

LnTrx 2022-08-30 14:06:54 +08:00

@Licsber 想问一下物联网设备需要 DDNS 的场景是什么?如果是品牌商的物联网设备,那设备间的相互发现应该不劳用户操心。如果是给 DIY 玩家又不可编程的设备,那公网访问能配 TLS 么?不能的话 DDNS 暴露应该不安全,或者要依赖其他设备强化安全才接触公网,抑或是该设备的安全本来也不重要。

IPv6 打破了原来“内网”的安全边界,让每个设备都可被公网连接,恰好可以促使各种联网设备朝“零信任”的方向发展。个人认为,把所有设备一视同仁当作外网设备进行验证和授权是未来的发展趋势,需要公网连入、有安全需求但又缺乏安全机制的设备在 IPv6 下则有点不好处理。 |

41

Licsber OP @Bingchunmoli #39 最好看看官方 wiki 开放 smb 在公网就用 slaac + 换一个非标端口是最好

端口配置 拨号的话 一般是 lan 侧显示 v6 wan 侧显示 v4 猫路由模式下是 DHCPv6 客户端 有一个 wan6 @LnTrx #40 终端不光指物联网设备 常见的 NAS 系统也算 现在群晖和威联通有官方 DDNS 对 ipv6 的支持吗 零信任是趋势 到时候应该会有一套成熟的信任标准 最主要的是现在发展的实在不尽如人意 标准是一回事 实现是另一回事 还有奇葩实现 当下只能针对所有的实现来编程 比如前面讨论的 NAT4444 就属于标准外的奇葩实现 这对那些“隐式依赖标准”的协议安全性是个打击 谁能想到七层的流量下来会被二三层的设备做分析呢 |

42

LnTrx 2022-08-30 18:22:51 +08:00

@Licsber 威联通不了解,群晖自己提供的 DDNS 是支持双栈的。想用自己的服务商,也有现成的 sh 脚本可以加入计划任务。更不用说 Docker 和 SSH 了。

|

43

Bingchunmoli 2022-08-30 20:46:25 +08:00 via Android

@Licsber windows 对于非标端口支持有问题,绝了

|

44

Licsber OP @LnTrx #42 好久没用过群晖了 支持双栈那确实满足要求 就是不知道 https 证书是不是免费提供 威只有国外有 lets

Docker 体验还可以 SSH 只能说体验不甚满意 其实主要还是性能太差(扯远了 本帖主要讨论网络安全问题 不管怎么来看 目前的 v6 架构都太复杂了 不过想想 v4 的发展历程 也算合理 最绝的是还有各种翻译“黑话” 像什么端口映射翻译成虚拟服务器 还有小白搞不懂的 DMZ 主机 UPnP 服务 以为是我们故弄玄虚 如果不查手册 谁知道光猫网关里 v6 配置页面 的 O 和 M 的四种组合状态都是干啥的 更不用说 OP 里 路由通告 NDP 代理 路由模式 混合模式 中继模式 各种排列组合了 我们在这聊 SLAAC 然而各家路由器还有各自不同的叫法 有的就叫“按 PD 前缀下发” 甚至有状态 DHCPv6 一般也是不提供可配置项的 分下去就是固定格式 这些“由实现而定的约定俗成” 实在是拉低了整体的安全性 所以不论是网关安全还是终端安全都应该保持警惕 期待良莠不齐的开发者才是最不现实的 现阶段最好这样 也只能这样 很多人还沉浸在 NAT4 带来的“安全性”中 没准备好“万物互联” 个人倒是期望 IP 网络回归它本身的样子 会迎来 P2P 的春天 真正的开放共享 @Bingchunmoli #43 笑死 我还确实没了解过非标 smb 在 win 下的表现 平时都是 mac |

45

xPKK1qofAr6RR09O 2022-08-31 16:02:08 +08:00 @jtshs256

:local port "bridge"; :local addresslist [/ipv6/address/find interface=$port global]; :local addressid [:pick $addresslist 0 1]; :local address [/ipv6/address/get number=$addressid value-name=address]; :local prefix [:pick $address 0 [:find $address "::/"]]; :local suffixs ("211:32ff:fe60:9c3e"); :local records [/ipv6/firewall/filter/find chain=forward dst-address]; :foreach recordid in=$records do={ :local dst [/ipv6/firewall/filter/get number=$recordid value-name=dst-address]; :foreach suffix in=$suffixs do={ :if ([:find $dst $suffix]>=0) do={ /ipv6/firewall/filter/set $recordid dst-address=($prefix . ":" . $suffix); :put ($prefix . ":" . $suffix); }; }; }; |

46

seputetto 2022-09-01 20:30:44 +08:00 https://imgur.com/a/s3U3wYs

在 OpenWrt 的防火墙通信规则中,对特定后缀的 IPv6 的特定端口进行放行。其余的默认防火墙规则会拒绝和丢弃 后缀写法 ::<需要暴露的主机的后缀>/::ffff:ffff:ffff:ffff 这个应该同样适用于华硕的 IPv6 防火墙。这样可以匹配固定的后缀,而不用担心前缀会变更。 |

47

seputetto 2022-09-01 20:33:43 +08:00

|

48

mrzx 2022-09-02 13:25:38 +08:00

我老早家里就 IPV4 公网+ipv6 地址双栈了。

并且默认设置了一条访问控制规则。。。只能是 LAN 区域可以主动向 WAN 区域建立连接。不允许 WAN 向 LAN 区域主动建立连接,设定个方向封锁就行了 小白用户直接用傻瓜产品,无脑设定得了,跟他们讲那么多干嘛 看了下 UP 主的分析,我敢断定肯定不是做网络这行的。 你其实对网络也是一知半解,就自己折腾算啦,别误导小白。很多东西对小白说了也是白说 |

49

Mrs4s 2022-09-04 08:22:19 +08:00

其实 SMB 服务默认的 139+445 端口已经被国内运营商最大程度封锁了, 不仅像 80 一样无法接受传入连接, 甚至主动访问公网的相关端口也会被运营商直接掐断, 应该是被永恒之蓝干过一次之后加的规则

|

50

Licsber OP |

51

fejich 2022-11-14 23:27:30 +08:00

根据恩山的贴子: https://www.right.com.cn/forum/thread-8255780-1-1.html

### 爱快物理机 当主路由 然后配合 OP 虚拟机 当梯子跟 ipv6 防火墙 ipv6 流量经过 OP 虚拟机 转发,实现了在 OP 虚拟机 配置 ipv6 的防火墙。 只暴露需要用到的几个端口到 ipv6 公网,大大加强了安全性。 目前发现的缺点是爱快的后台无法监控 ipv6 客户端 的流量,只能看到 vlan 流量  |

52

768952693 2023-02-22 02:18:14 +08:00

我唯一的需求和楼主不一样,不然就单独 ros 挂旁,或单独上 openwrt ,爱快唯一我觉得有用的,只有分流,我也是多线路,家里老人短视频,我走移动,游戏走电信,单独网桥切个 lan 给了需要 IPV6 的设备,只能说相对安全,这样局域网的设备不用都开启 IPV6 ,但是然并卵,如果 V6 的设备和 V4 做隔离就不方便,不做隔离又不安全,爱快感觉在 IPV6 这块没怎么折腾,感觉像极了专门的工程师跑路了的感觉。。。

|

53

microka 2023-10-22 08:25:38 +08:00

刚装上 OpenWrt ,之前用光猫做路由拨号以及爱快路由拨号都没太在意 IPv6 防火墙这事,现在认真考虑起来了。

openwrt 做主路由拨号,局域网内有 Windows 做 pt 下载,有 Linux/Android 设备 DHCPv6 已经关了(对 DHCPv6 有所抗拒),仅开启 SLAAC ,现在考虑怎么给 Windows qBittorrent 放行 IPv6 入站连接 ①Windows 开启 EUI-64 生成 IPv6 地址后缀,关闭随机隐私后缀生成,这样就可以在 op 防火墙对 qBit 主机的 IPv6 后缀地址精准配置 IPv6 入站连接放行,但是这样会长期暴露 qBit 主机网卡的 MAC 地址。 ②不改变 Windows 获取 IPv6 地址后缀方式,op 防火墙 Traffic Rules 对 qBit 连接端口(设定高端口,避免与局域网其他设备端口重复)的入站连接放行(不指定目标设备 IP ,因为没有固定 IPv6 后缀可匹配); ③无需额外设定,保持 op 防火墙对 IPv6 入站连接的默认拒绝,@qbqbqbqb #27 #28 提到 IPv6 打洞成功率很高,但 @LnTrx #32 也提到如果 v6 双方都有防火墙打洞可能会有问题。 不知道 @Licsber 有何建议?也想知道您目前采用的是什么方案?方便的话加个某绿(同 ID )交流下,谢谢~ |